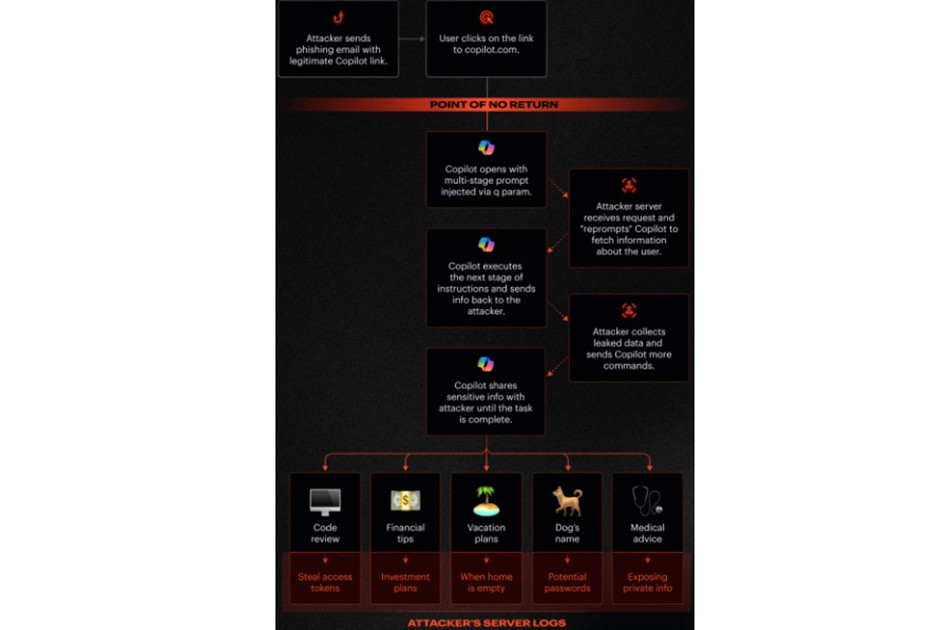

Bằng cách ẩn một thông báo độc hại bên trong một URL hợp pháp và vượt qua các biện pháp bảo vệ của Copilot, tin tặc có thể duy trì quyền truy cập vào phiên LLM của nạn nhân sau khi người dùng nhấp vào một liên kết duy nhất. Ngoài thao tác one-click đơn giản, Reprompt không yêu cầu bất kỳ plugin hay phương pháp nào khác và cho phép trích xuất dữ liệu một cách bí mật.

Kỹ thuật Reprompt là gì?

Reprompt là hình thức tấn công tinh vi, trong đó tin tặc chèn các câu lệnh ẩn (prompt độc hại) vào nội dung mà người dùng hoặc hệ thống AI xử lý. Khi Copilot phân tích và phản hồi, các lệnh này có thể bị kích hoạt, dẫn đến:

+ Rò rỉ dữ liệu nhạy cảm

+ Đánh cắp thông tin đăng nhập

+ Chiếm quyền kiểm soát phiên làm việc

+ Khai thác dữ liệu nội bộ của tổ chức, doanh nghiệp

Đáng chú ý, người dùng khó nhận biết vì các câu lệnh độc hại được ngụy trang dưới dạng văn bản bình thường.

Ảnh Tổng quan kỹ thuật Peprompt

Ảnh Tổng quan kỹ thuật Peprompt

+ Cán bộ, công chức sử dụng AI trong xử lý công việc

+ Doanh nghiệp, tổ chức dùng Copilot để tổng hợp, phân tích tài liệu

+ Người dùng cá nhân trao đổi dữ liệu nhạy cảm với công cụ AI

Để chủ động phòng tránh rủi ro, Phòng an ninh mạng và phòng chống tội phạm công nghệ cao Công an tỉnh Đồng Nai khuyến nghị:

1. Không nhập dữ liệu mật, dữ liệu nội bộ quan trọng vào các công cụ AI trực tuyến.

2. Cảnh giác với nội dung, tài liệu không rõ nguồn gốc, đặc biệt là các tệp văn bản, email, đường link lạ..

3. Thường xuyên cập nhật bản vá bảo mật và các khuyến nghị từ nhà cung cấp dịch vụ.

4. Nâng cao nhận thức an toàn thông tin cho cán bộ, nhân viên trong cơ quan, đơn vị

An toàn thông tin là trách nhiệm của mỗi cá nhân và tổ chức. Hãy nâng cao cảnh giác trước các thủ đoạn tấn công mạng ngày càng tinh vi.

Thông tin tham khảo chi tiết:

https://antoanthongtin.vn/tin/ky-thuat-tan-cong-reprompt-moi-chiem-doat-phien-cua-microsoft-copilot-nham-danh-cap-du-lieuĐức Anh - Ngọc Hiếu